Introducción

Las redes de control industrial actuales son una colmena de dispositivos interconectados diseñados para trabajar juntos en su conjunto. Si el mecanismo falla en cualquier momento, puede desencadenar un efecto dominó grave. Por ejemplo, se necesitan sistemas de comunicaciones para asesorar a las centrales eléctricas sobre la cantidad de electricidad disponible en la red y para regular su producción. Un hospital depende de sus propias redes para enviar diagnósticos a los clientes y una fábrica de automóviles tiene robots complejos que también están interconectados. Aunque no todo es accesible en Internet, hay muchas maneras de acceder a estos entornos y el riesgo está creciendo exponencialmente.

En general, cada uno de los 16 Recursos Críticos de Infraestructura (CIKR) está altamente interconectado y generalmente se ve afectados por vulnerabilidades y vectores de ataque similares. Asegurar CIKR es difícil debido a muchos factores. Estos entornos fueron planeados inicialmente para ser independientes, por lo que no se requirió ni implementó ninguna defensa en línea. También fabrican bienes y operan sin parar durante miles de horas, por lo que el tiempo de inactividad, excepto las reparaciones y parches, tendría un impacto significativo en el negocio. Pocos hospitales actualizan una máquina de rayos X si funciona y hace su trabajo, ni un transportador de gravedad o centrífuga de uranio. Esto es un problema porque el hardware y las aplicaciones antiguas son propensos a crear problemas cuando se exponen a ataques modernos.

Los CIKR se han mostrado reacios a adoptar tecnologías más nuevas porque su diseño ha sido capaz de ofrecer de forma fiable un resultado necesario para nuestra sociedad moderna a lo largo de los años utilizando sus propios protocolos, procesos y sistemas de seguridad (por antiguos que sean). La gran mayoría de los sistemas WO funcionan día a día sin errores significativos. Sin embargo, el riesgo de soportar aplicaciones y sistemas heredados incluso desde finales de la década de 1980 es cada vez más alto.

Medigate

Medigatees nuestra solución preferida para hacer que los hospitales y centros médicos estén seguros y libres de amenazas cibernéticas. Identifica la naturaleza del ataque por lo que el usuario tendrá la capacidad de prevenir una acción de erupción o ser objetivo. El contexto clínico ayudará a identificar el desarrollo del comportamiento humano caótico. Los perfiles de dispositivo le ayudarán a administrar los ciclos de vida de los dispositivos y a ofrecer seguridad de red adicional como resultado. Medigate y Check Point han llegado a una solución de seguridad avanzada para implementar el Internet de las cosas (IoT) y las redes IoMT. La solución combinada de Check Point con Medigate establece un monitoreo de seguridad rápido y eficaz para los hospitales. Las características clave incluyen:

- Registro de dispositivos médicos realistas y holísticos.

- Detección de anomalías automatizadas asignadas.

- Las directivas se generan a partir de atributos de dispositivo.

- “Panel único de cristal” para todo el contenido producido por Medigate en Check Point Smart Console.

- Activación automática de ipS marcando el Internet de las cosas conocido explota.

Los expertos en seguridad se preguntan si el mecanismo de seguridad de los hospitales en línea no se ha desarrollado de manera diferente. Esto debe verse como otro indicio de que muchas redes heredadas nunca se hicieron teniendo en cuenta la seguridad de los datos, lo que pone en riesgo recursos vitales y vidas. Por supuesto, capas de seguridad de defensa cibernética se pueden añadir hoy en día. La única dificultad real es diseñar y aplicar capas apropiadas de seguridad de Internet en capas. Otra forma de hacerlo es incorporar programas de seguridad a las aplicaciones. Esta sería la decisión más segura a largo plazo. En resumen, la transición tomará mucho tiempo. La actualización de los equipos de dichas instalaciones conllevaría la misma magnitud de riesgos que la instalación de sistemas de seguridad.

La plataforma pasiva de Medigate puede ser instalada por hospitales e integradores de sistemas de seguridad muy fácilmente y se integra con el sistema de gestión R80 de Check Point y las puertas de enlace de seguridad. Una vez conectada, la plataforma de seguridad del dispositivo médico compartió la información de identificación del dispositivo y la información de la aplicación con la consola inteligente de Check Point. Esto permite una vista completa de la pantalla para un screencast de ambos dispositivos. Debido a la visibilidad granular en los dispositivos quirúrgicos, la eficacia de los medicamentos está asegurada. Medigate aprovecha la inspección profunda de paquetes para supervisar los dispositivos mediante identificadores específicos, incluida la configuración, el uso, el rendimiento y la ubicación. Esto permite que ambos sistemas se muestren simultáneamente en la consola inteligente de Check Point, eliminando la necesidad de retroceder y volver entre los paneles.

La capacidad de etiquetar dispositivos médicos por tipo de conectividad, nombre de modelo y proveedor permite una administración de directivas más detallada. Medigate comprueba lo que está cambiando en la red cada hora para asegurarse de que las etiquetas se mantengan actualizadas.

Tenable.ot

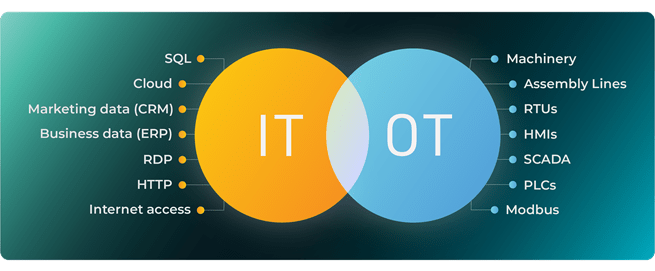

El corazón de una empresa es una red computarizada de controladores que transmiten y reciben comandos. Los controladores lógicos programables (PLC) y las unidades de terminal remota (RTU) son equipos industriales que actúan como la base de los procesos industriales. La infraestructura de operaciones ahora tiene una superficie de ataque a gran escala y varios vectores de ataque. Si no somos capaces de supervisar el acceso a la información, existe un fuerte riesgo de ser objetivo.

Tenable.ot (conocido como Indegy ICS) está diseñado para proteger las redes empresariales de las amenazas cibernéticas, los infiltrados maliciosos y los errores humanos. Nuestra solución también ofrece identificación y evitación de vulnerabilidades, seguimiento de activos, informes y administración de la configuración de una red Wi-Fi. La protección y protección del Sistema de Control Industrial (ICS) se mejora drásticamente. El enfoque proporciona una comprensión situacional clara en todas las ubicaciones departamentales.

Al tomar decisiones de inversión en sistemas OT, el costo sigue siendo una preocupación. Para financiar la iniciativa, debemos transferir los costes a los usuarios de los servicios. Estas innovaciones no son asequibles ya que los usuarios de los bienes producidos por esta tecnología tienen costos de capital fijo incluidos en el costo de los bienes vendidos. El aumento de la inversión en tecnología junto con su corta vida útil sería costoso. Muchos de los costos del reciclaje no se transmitirían a los consumidores debido a la legislación federal. El sector no ha llegado a un consenso sobre las consecuencias de proteger sus procesos de OT y cómo financiar esas mejoras a lo largo de las décadas.

Recientemente no había pruebas de que se desarrollaran estrategias especiales para defenderse de los ciberataques. En aumento son escenarios de ciberguerra y como resultado, los usuarios y las empresas deben ser seguros, así. La necesidad urgente es que los mecanismos de autenticación protejan UTM/OTM para que los administradores del sistema puedan proteger y proteger sus sistemas de extremo a extremo.

Integración de QRadar SIEM

QRadar es una solución de información de seguridad que ofrece monitoreo en tiempo real de las redes de TI. Ofrecemos una amplia variedad de soluciones QRadar, incluyendo piezas principales SIEM y hardware adicional asociado.

La característica clave de la plataforma QRadar SI permite la adquisición de información de seguridad en tiempo real. La solución recopilará datos de los registros adjuntos para analizar anomalías y producir advertencias perturbadoras hasta que se identifique una amenaza de seguridad. Este dispositivo único reconoce, evalúa y realiza un seguimiento de las amenazas de seguridad, aplicación y directivas en las redes. Permite a los administradores de red y a otros decidir sobre iniciativas proactivas de seguridad de la red.

Este módulo escanea la red de su ordenador en busca de errores, así como examina los datos obtenidos de otros hackers (como Nessus y Rapid7). Uso de nuestro sistema para abordar problemas de seguridad de red. Además, esto enumera el índice de vulnerabilidades que IBM QRadar Vulnerability Manager puede utilizar más en las reglas de conexión y los informes. Este módulo le ayudaría a inspeccionar sus dispositivos informáticos en cuestión de horas o incluso minutos.

Garantizar la seguridad mediante SIEM de próxima generación

- Los proveedores de seguridad usarán enfoques de aprendizaje automático e inteligencia artificial para eludir las herramientas de seguridad antiguas que utilizan leyes estáticas. Puede desactivar los ataques desconocidos mediante un servicio SIEM de próxima generación basado en análisis de big data. Los sistemas de aprendizaje automático evolucionan fácilmente y son capaces de identificar amenazas avanzadas que los sistemas de detección basados en la ley o la firma no pueden identificar.

- Los análisis de comportamiento se pueden utilizar para realizar un seguimiento del peligro interno y las prácticas de espionaje. Comprender todo el cuerpo de “Anomalía de comportamiento” es una clave para identificar un peligro interno a nivel individual y comunitario. Los ataques de información privilegiada provienen de la ruptura en los derechos de acceso que se les han dado. Estas acciones maliciosas pueden ser identificadas usando un SIEM de próxima generación que introdujo un potente análisis de comportamiento.

- Los buenos sistemas de respuesta a emergencias son importantes para la gestión de desastres. Las amenazas cibernéticas que no se detienen también tienen consecuencias perjudiciales. Al impartir y mantener la instrucción de la empresa sobre los procedimientos para llevar a cabo en caso de un asalto, su organización minimiza el daño de un ataque.

- Los médicos deben asegurarse de que sus datos médicos permanezcan privados y limitados a personas aprobadas. Los documentos de EMR contienen información de salud, por lo que es importante mantener los datos médicos privados. Por lo general, los SIEM heredados permiten a las organizaciones mezclar datos confidenciales de los pacientes con otros datos de TI, así como detalles de aplicación, una solución SIEM de próxima generación ofrece todos los privilegios necesarios para preservar la seguridad de los datos, como la anonimización de datos, la administración de acceso basada en roles, el filtrado o borrado de datos y un seguimiento de auditoría completo.

- Las empresas de salud están sujetas a más legislación en la cultura actual. Las tecnologías SIEM de próxima generación ofrecen informes detallados y de última generación para satisfacer regulaciones como HIPAA, HITRUST, GDPR y otros.

Conclusión

Los profesionales de la salud son conscientes de la necesidad de preservar los registros de los pacientes. La seguridad sanitaria está siendo atacada por amenazas externas e internas, por lo que es imperativo proteger a las personas Información de Salud Personal (PHI). Ha habido un aumento sustancial en el costo de la atención médica, y las empresas están siendo objetivo de su información y resultados. La organización a menudo se enfrenta a una fuerte presión regulatoria que castiga el mal manejo descuidado o travieso de los datos.

Debemos tener en cuenta para proporcionar suficiente protección en nuestro clima empresarial. Esta forma de red puede ayudarnos a aprender más sobre lo que está sucediendo en nuestra máquina, así como en Internet. Una de las técnicas de seguimiento y análisis más comunes es la información de seguridad y la gestión de eventos, que recopilan información como eventos de dispositivos informáticos y los archivan y procesan. Se debe prestar especial atención a la instalación de SIEMs en redes OT y deben tenerse en cuenta las peculiaridades de estas redes. Podemos ayudarle a implementar e integrar IPS, SIEM e IDS. ¡Contáctenos!